Milyen lehetőségek vannak az e-mailezés biztonságossá tételéhez 2. rész

2022. okt. 16. | Pataki Tamás

Az e-mail biztonságáról szóló sorozat második részéből: a feladó domainjének védelme a spam- és csalók visszaélései ellen (identitás meghamisítás). A megfelelően védett domainről érkező üzenetek mindig eljutnak a címzetthez, és soha nem spam vagy adathalászat a céljuk. Megvizsgáljuk az üzenetek biztonságának kérdését is az átvitel során.

Akadályozza meg, hogy a csalók visszaéljenek domainjével

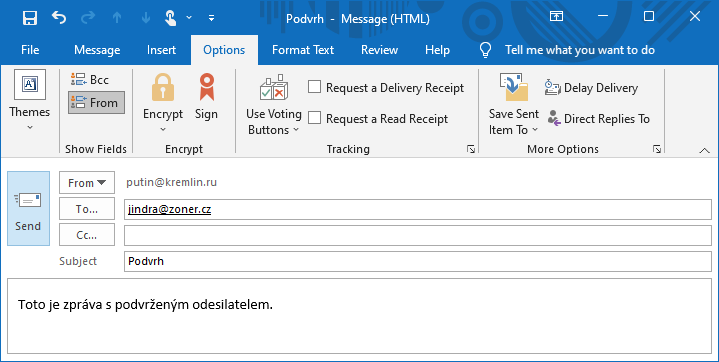

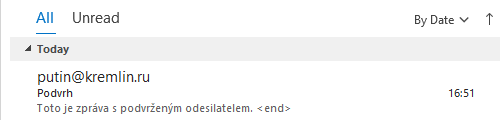

Sorozatunk első részéből megtudhatta, hogy az e-mail teljesen nélkülözi a feladó személyazonosságának ellenőrzését, és nem ellenálló a személyazonosság meghamisításával szemben. Amit a feladó nevének megad, azt fogja látni az e-mail címzettje is.

Senki sem szeretne furcsa üzeneteket kapni hamis feladóval, amelyet nem lehet ellenőrizni. Gondoljunk csak a híres zsaroló e-mailekre, amelyekben azzal fenyegetőznek, hogy közzéteszik a felhasználókról készült maszturbáló videókat, hacsak nem küldenek bitcoint a csalóknak. Elég volt csak meghamisítotaniuk a feladó címét, hogy a felhasználók azt higgyék, hogy az e-mailt az ő címükről küldték.

Most megtudhatja, hogyan küszöbölheti ki ezt a kockázatot, és hogyan biztosíthatja megfelelően a küldő tartományt. Ezenfelül, ha megakadályozza, hogy a nevében spameket és adathalász üzeneteket küldjenek, az növeli a valódi üzenetek címzettekhez való eljutásának sikerességét is.

Technológia az e-mail biztonságossá tételére

Az e-mail 50 éves története során számos módszer született az e-mail megbízhatóságának és biztonságának javítására. A küldött üzenetek majdnem fele spam (szerencsére ez az arány csökken; egy időben a spamek az összes üzenet több mint 70%-át tették ki). A spamek kiküszöbölése és a levelek biztonsága minden rendszergazda számára fontos téma.

Ismerkedjünk meg a levelezésbiztonság alapvető eszközeivel. Minden informatikai rendszergazda ismer legalább néhányat ezek közül a felbecsülhetetlen értékű eszközök közül. Használja őket, hogy az e-mail használata ismét kellemes élmény legyen, és növelje egyben a felhasználók biztonságát is.

Eszközök a posta biztonságossá tételére:

- SPF: Az SPF rekordot (TXT rekord a DNS-ben) arra használja, hogy megerősítse a világ számára, mely szerverek és tartományok jogosultak e-maileket küldeni a vállalata nevében. Ez az elsődleges védelem a domainnel való visszaéléssel szemben a spamekkel által.

- DKIM: Olyan protokoll, amely az e-maileket egy DNS-ben található és a címzett által ellenőrizhető kulccsal írja alá. A pozitív eredmény azt bizonyítja, hogy az üzenetet nem módosították, és hogy az e-mail valóban a feladó domainjéről származik.

- DMARC: az SPF-re és a DKIM-re épül. Segítségével meghatározhatja, hogy mi történjen az SPF- és DKIM-szabályoknak nem megfelelő üzenetekkel - karanténba helyezheti vagy teljesen elutasíthatja azokat. Ha a DMARC aktív, a rendszergazdák e-mailben kapnak jelentéseket, hogy ellenőrizzék, megfelelően működik-e a rendszer, vagy vannak-e visszaélési kísérletek a domainnel szemben.

- S/MIME: protokoll és szabvány az üzenetek biztonságossá tételére. Személyazonossági igazolást, digitális üzenetpecsételést és teljes körű end-to-end titkosítást biztosít. Ezt a sorozat következő részében ismertetjük.

Az összes fent említett technológia esetében, ha az üzenet fejlécében szereplő információ ellentmond a tartomány információinak, akkor a címzettnek az ilyen üzenetet spamnek kell értelmeznie. Hasonlóképpen, az üzenet aláírásának megváltoztatása (például módosítása) aláírási hibával fog megjelenni, amelyet a címzett láthat (értesítve őt az eltérésről).

A címzett szervernek (azaz a levelet fogadó szervernek) nem kell követnie a fenti protokollok információit, de az ő érdeke, hogy valódi üzeneteket (ne spameket) kézbesítsen, és elégedetté tegye a felhasználóit.

Hogyan használjuk a technológiát a biztonság érdekében?

Ha Ön kezeli a levelezőszerverét, az Ön feladata, hogy ezeket a technológiákat helyesen használja és állítsa be. Ezért nagy a felelőssége, mert ha lemond ezekről a technológiákról, a felhasználók rengeteg spamet kapnak, és könnyen az adathalászat célpontjává válhatnak. Ha azonban rosszul állítja be a biztonságot, esetleg a tapasztalat hiánya miatt, veszélyeztetheti a levelek megfelelő kézbesítését a domainen (szélsőséges esetben akár teljesen meg is akadályozhatja azt).

Ha Ön felhasználó, és csak egy e-mail címmel rendelkezik, de nem fér hozzá a szerverhez, akkor a fenti biztonságot az IT rendszergazdától vagy közvetlenül az e-mail szolgáltatójától kell kérnie.

Mindkét esetben nyilvánvalóan előnyösebb, ha ezeket az aggodalmakat szakemberekre bízza, akik garantálni tudják a posta tökéletes biztonságát és működését. Ezzel elérkeztünk az e-mail szolgáltatókhoz, amelyek közé tartozik a ZONER is a csehországi a CZECHIA.com projekten keresztül. A CZECHIA.com segítségével a fent említett előnyök mindegyikét élvezheti, ráadásul leveleit háromszoros védelemben részesíti - vírusirtó, spam- és adathalászat elleni védelemmel. Védve lesz a spam, a vírusok és a csalók ellen.

Az e-mailek (e-mail szerverek) adminisztrációjába nem érdemes belevágni, és ezt jobb szakértőkre bízni. A felhasználók elvárják a megfelelően működő szolgáltatást, miközben nem értékelik azt kellően; valószínűleg különösen az elterjedt ingyenes e-mail szolgáltatók. Viszont ha valami nem működik, például nem érkezik meg egy üzenet, akkor az ügyfél elégedetlenkedik, mert nem ismeri az e-mail működését. A laikus nem ismeri a levelek küldésének és kézbesítésének teljes folyamatának összetettségét (lásd: Wikipedia), ezért nem is érti az e-mailek biztonságának kérdését sem.

Tippek a biztonság fokozására

A DANE, az MTA-STS és a BIMI olyan technológiák, amelyek segíthetik a levelezés biztonságát. E cikk szempontjából azonban marginális jelentőséggel bírnak, ezért csak röviden mutatom be őket.

A DANE elve az, hogy a tanúsítvány kriptográfiai ujjlenyomatát közzéteszi a tartományi zónában egy DNS-rekordban, ahol bárki megtalálhatja és ellenőrizheti a használt tanúsítvány hitelességét. Az e-mail szolgáltatások esetében a (DANE TLSA rekordjában szereplő) tanúsítványt a szerverek közötti kommunikáció biztosítására használják. A DANE megbízhatósága a DNSSEC-re támaszkodik a tartomány DNS-zónájában lévő információk hitelességének garantálása érdekében. Személy szerint nem hiszem, hogy a DANE jelenleg egy nagyon elfogadott és széles körben elterjedt technológia lenne a levelezés biztonsága terén. Egyes nemzeti hatóságok azonban megemlítik a levelezés biztonságára vonatkozó ajánlásaikban, és megkövetelik a bevezetését.

Az MTA-STS egy fiatal technológia, amely megbízható tanúsítványokat használ a kimenő levelek SMTP-n keresztüli továbbítása során. Az MTA-STS egyszerűen fogalmazva a DANE megfelelője, de a DNSSEC használata nélkül.

A BIMI lehetővé teszi a feladó logójának használatát a levelezőprogramban. A levelezési szolgáltatásokban való tényleges használatához azonban szükséges a VMC tanúsítvány. Erről a témáról bővebben a sorozatunk következő részében írunk.

Titkosítás a levelező szerverek között

Hadd fűzzek hozzá egy bekezdést a kommunikáció TLS használatával történő titkosításáról. Az SSLmarketnek köszönhetően valószínűleg rendelkezik SSL/TLS-tanúsítvánnyal a webhelyéhez, amely védelme így: bekapcsolja a HTTPS-t, és minden látogató titkosított protokollon keresztül csatlakozik. De ez nem ilyen egyszerű az e-mailek esetében - valójában nem számolhatunk semmilyen biztonsággal, ez kizárólag a levelezőszerver adminisztrátorától függ.

A sorozat első részében megtanultad, hogy az e-mail olyan, mint egy cédula vagy képeslap, amelyet bárki elolvashat útközben. Az e-mail tartalma nem védett a kíváncsi szemektől, ezért értékelni fogja, ha legalább útközben TLS-titkosítással van biztosítva. Az egymással kommunikáló szerverek titkosíthatják ezt a kommunikációt, és védelmet nyújthatnak a lehallgatás ellen.

Biztosak lehetünk abban, hogy az üzenetet valóban titkosítva továbbítják? Nem mindig. A legtöbb e-mail szerver megpróbálja titkosítani és a STARTTLS protokollt használni, de ha a titkosítás nem sikerül, a kommunikáció titkosítatlan lesz (és a felhasználónak nincs módja ennek ellenőrzésére). Tehát feltételezhető a titkosítás, de nem lehetünk benne biztosak. Megpróbálhatja kikényszeríteni a titkosítást (lásd fentebb a DANE és MTA-STS), de az üzenet kézbesítése mindig elsőbbséget élvez, és ha egy titkosított kapcsolat nem jön létre, akkor az egy nem biztonságos csatornán (TLS nélkül) érkezik.

A harmadik részben a felhasználók szempontjából közelítjük meg a biztonság kérdését

A fent említett technológiák mindegyike arra szolgál, hogy megerősítse annak a tartománynak a hitelességét, ahonnan a levelet küldik, illetve hogy megakadályozza a tartomány spam és adathalászat (címek meghamisítása) céljára történő visszaélést. Nem foglalkoznak azonban magának az e-mail feladójának személyazonosságával. Ezt a szempontot és megoldását legközelebb fogjuk megvizsgálni. Többet megtudhat az S/MIME technológiáról, a levelek aláírásáról és titkosításáról, de a BIMI elvéről is, amely lehetővé teszi a VMC tanúsítvány használatát. Mint bizonyára tudja, a VMC tanúsítványok lehetővé teszik a feladó logójának megjelenítését az e-mail címzettje számára, és ez egy ígéretes és még mindig fiatal technológia. Az SSLmarketnek köszönhetően Ön is használhatja!

Forrás

A nem biztoságos e-mailről, DKIM, DMARC, DANE és egyebekről olvashat a Root.cz oldalán

Biztonságos SSL tanúsítványok szakértője

Symantec Sales Expert Plus

e-mail: pataki(at)zoner.hu